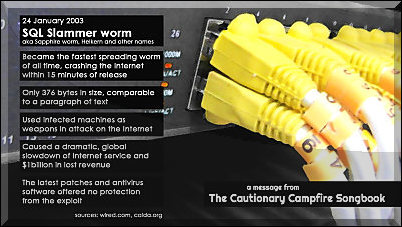

A Microsoft SQL szervereket támadó Slammer (vagy más néven Zaphire) féreg a nem frissített rendszerekben található biztonsági rést használta ki, és egy elemző cég későbbi jelentése szerint a megfertőződött SQL-szerverek 90 százaléka már a járvány első tíz percében áldozatul esett.

Az SQL Slammer egy olyan számítógépes féreg volt, amely a Microsoft SQL Server 2000 egy befoltozatlan hibáját kihasználva puffertúlcsordulást okozott az adatbázisokban. A kártevő villámgyorsan terjedt tovább, és jelentős hálózati zavarok, leállásokat okozott az interneten.

A Slammernek már az első félórában 75 ezer számítógépet sikerült megfertőznie, becslések szerint legalább 205 ezer gépre kerülhetett rá, és összességében pedig több mint 1 milliárd USD kárt okozott.

Tanulság 1.:

A vírusvédelem naprakész frissítése kulcsfontosságú volt már előzőleg is, de az antivírus gyártók által kibocsátott vírusismereti adatbázisok egyre sűrűbb és rövid reakcióidőkkel történő kiadása is az ilyen incidensek hatására javult jelentősen. Külön érdekesség volt, hogy a lemezen nem keletkezett kártékony kód, hanem az kizárólag a gép memóriában volt jelen.

Tanulság 2.:

Sokakban akkoriban még nem tudatosult eléggé, hogy emellett a biztonsági frissítések futtatása mennyire fontos. Bár a Microsoft a sebezhetőség bejelentésére reagálva még 2002-ben kiadott egy javítócsomagot, amit azonban sokan mégsem telepítettek.

Tanulság 3.:

Nagyjából ebben az időben kezdett elterjedni az a trend is, hogy a fertőzés okozta leállás, illetve a mentesítés költségeit számszerűsítették, és később rendszeresen megjelentek különféle számok az egyes kártevők által okozott becsült károkról, valamint a mentesítések, újratelepítések okozta költségekről.

Tanulság 4.:

Utólag bebizonyosodott, hogy az SQL hiba felfedezője, David Litchfield biztonsági kutató a Black Hat konferencián előadva óvatlanul nyilvánosságra hozta az ezzel kapcsolatos puffertúlcsordulást kihasználó demonstrációs kód részletét, és ebből keletkezett aztán az emlegetett, mindössze 376 bájt hosszúságú kártékony Slammer kód.