A levél tárgysora pedig az állítólagosan megszerzett jelszó, hogy mindenki jól megijedjen - erre a körülményre a poszt vége felé még részletesen kitérünk. A felkínált választási lehetőségeik közül az egyik a nemfizetés, és ekkor jön az említett minden Messenger, Facebook és az e-mail fiókbeli ismerősnek: családtagoknak, barátoknak, munkatársaknak való továbbküldés, várhatóan totális megszégyenüléssel, felcsaphatunk remetének.

A másik opció pedig a fenti nagyságrendű utalás, amelyhez a konkrét BTC címet a levélben mellékelik. Kedvesen biztatnak bennünket, hogy ha újoncok vagyunk Bitcoin beszerzés területén, ne csüggedjünk, hanem RTFM, azaz gépeljük csak be a Google keresőbe, és menni fog az. Sőt úttörő becsület szavukat adják, hogy fizetés esetén természetesen ahogy gáláns bűnözőkhöz illik, megsemmisítik majd a felvételeket és soha többet nem jelentkeznek (na persze).

Vicces még a levélben található "[case-sensitive copy and paste it]" szekció is, valószínűleg az alkalmi mesterbűnöző úgy bérelte vagy vásárolta ezt DoItYourself zsaroló formalevél készletet, hogy ide tudja bemásolgatni a szerinte testre szabott fenyegetéseket, vagy wallet címet. Csak persze az okosabbja a [szekció] felülírásával teszi ezt, és nem utána szúrja be, minden azonban nem lehet tökéletes.

A vizsgált levél világlátott darab, az E-mail trace tanúsága szerint egy kanadai e-mail címről érkezett, közbeiktatva mexikói, USA, és malajziai IP címeket is. És akkor nézzük meg, mit tudhatott a zsaroló küldő a megcélzott személy jelszaváról? Az, aki minden egyes helyszínen másik jelszót használ, azok mind 11 karakternél hosszabbak és erősek is, minden létező helyen alkalmazta a kétfaktoros autentikációt, valamint rendszeresen időközönként cserélte a jelszavát, annak nem igazán van félni valója. De ha valaki volt olyan naiv, hogy a futanet.hu oldali regisztrációnál a gmailes e-mail mellé az igazi gmailes jelszavát gépelte be (mert hogy így könnyebb ám megjegyezni), az valóban elvérezhetett ezen.

A poszt szerzője egyben címzett valóban részt vett különféle futóversenyeken, és Öböl átúszáson is, ám a jelen levél tárgysorában szereplő jelszó még évekkel korábban is csak félig stimmelne, mert az csak egy részlet belőle, ennél így is sok karakterrel hosszabb volt, néhány hónap után pedig lezúzta a szokásos rendszeres jelszóváltás, és persze még véletlenül sem egy már létező accountjának ismétlése volt.

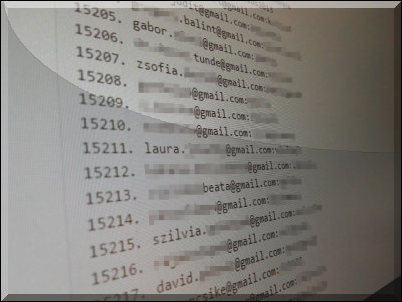

A 2016-os incidens egyébként - ahol mintegy 15 ezer account szivárgott ki - kikerült az akkori címlapokra, ugyanis a Budapest Sportiroda (BSI) által üzemeltetett futanet.hu oldalt feltörők a jelszólistát később feltöltötték egy észt publikus fájlmegosztóra is.

Mint azt a későbbi vizsgálat megállapította, a weboldal üzemeltetői is gondatlanok voltak, mert az SSL titkosítás nélkül üzemelt, így sima clear textben utaztak a személyes adatok, jelszavak. De emellett persze azok a felhasználók is részben hibásak voltak, akik erre az oldalra is csak úgy simán bepötyögték szokásos Gmailes, Facebooks egyen-jelszavukat.

Összességében a zsarolók stílszerűen futhatnak a pénzük után, miközben remélhetőleg azóta az esetleg érintett áldozatok is már kenik-vágják a 2FA-t, az egyedi és erős jelszavakat, és minden esetben leragasztják a webkamerájukat is.