Rátérve most már kifejezetten a Macintosh gépekre, először is fontos elmondani, hogy minden operációs rendszerre léteznek kártevők, így ezek száma az OS X alatt sem nulla darab. Ezt a leckét leginkább a 2012-es Java sebezhetőséget kihasználó FlashBack botnet véste az agyakba, de sokaknak emlékezetes lehet az OSX/Kitm.A trójaiként ismert program is.

Ez a kártevő minden egyes gépindításkor, vagy bejelentkezéskor automatikusan lefutott. Ráadásul látszólag egy valódi, érvényes Apple Developer ID-hez volt köthető, és ezzel sikeres kísérletet tett a 10.8-as Mountain Lion óta bevezetett Apple Gatekeeper Execution Prevention technológia megkerülésére. Még mindig csak bevezetve a mai témát, ennek az előző esetnek az is az egyik tanulsága volt, hogy ha egy ilyen kártevő egyszer sikeresen átjut a Gatekeeperen, akkor a Gatekeeper részén többé már nem történik további újabb ellenőrzés, vagy ismételt lekérdezés, így a korábban használt azonosítós aláírással rendelkező program innentől szabadon futhat a gépeken.

Az igaz, hogy ha az incidens miatt gyorsan a legszigorúbb, azaz csak a Mac App Store-ból származó programok futását engedélyező opciót választjuk ki, onnantól a telepítendők már ellenőrzöttebb forrásból érkeznek, de a korábban installált dolgokat egyedül egy antivírus jellegű alkalmazás képes detektálni és blokkolni.

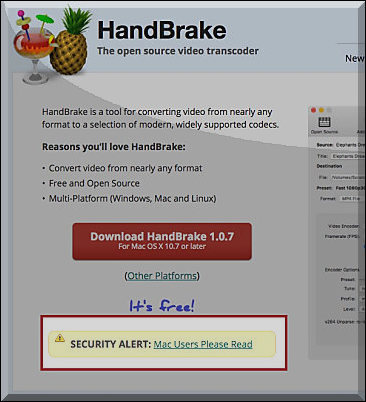

Elérkeztünk végre a legfrissebb incidensünkhöz, ahol a HandBrake tükörszerverére sikerült ismeretleneknek olyan trójaival preparált telepítő csomagot, amely videó átkódolás mellett kémprogramot is tartalmaz. A megfertőzött gépeken a távoli támadók tetszőleges parancsokat futtathatnak, képernyőképet készíthetnek, hitelkártya és jelszó adatokat lophatnak, kémkedhetnek a webkamerán keresztül, vagy akár fájlokat tölthetnek le.

Egy pórul járt felhasználó részletesen beszámolt egy fórumban arról, hogy a fertőzött verzió telepítése közben kiegészítő kodekek állítólagos telepítése miatt egy ablakban felugorva rendszeresen megpróbálta bekérni az adminisztrátori jelszót. Az ESET védelmi programja a kártékony kódot OSX/Proton.A néven ismeri fel. Sokaknak lehet még emlékezetes, amikor tavaly zsaroló vírust terjesztettek egy manipulált telepítőcsomag segítségével. 2016. Március elején a KeRanger névre keresztelt kártevő a Transmission torrentkliensbe épülve terjedt el, és annak 2.90-es verziószámú frissítésével töltődött le a felhasználók készülékeire.

Az incidens érdekessége volt, hogy a támadóknak magát a Transmission hivatalos letöltési webhelyét sikerült megfertőzni, és a trójai kártevő itt is valódi, érvényes fejlesztői aláírással rendelkezett.

A védekezésre rátérve hasznos tanács, ha még az alkalmazások telepítése előtt a legszigorúbb, azaz csak a Mac App Store-ból származó programok futását engedélyező opciót választjuk ki, továbbá a telepítés előtt a letöltött csomag SHA1 hash ellenőrző összegét is egyeztetjük. Emellett érdemes lehet valamilyen kártevők elleni védelmet nyújtó biztonsági szoftvert - például ESET Cybersecurity for Mac - is futtatni a rendszeren.