Abban a világban, ahol a bűnözők affiliate program keretében visszaosztanak pénzt azoknak, akik a zsarolókártevő terjesztésében hajlandóak kártékony kódot illeszteni a weboldalukba, amikor a szenzációhajhász bulvársajtóban hír, ha egy fiatal lány százmilliókért árulja online a szüzességét, vagy amikor a plágium ellenőrzésnek már bevett rutineljárássá kellett válnia a diplomamunkák elbírásánál, ott nem lehet egyedül csak a technológiát hibáztatni, hanem sokkal inkább az erkölcsi hozzáállást, a közgondolkodást, az erodált értékrendet érdemes vizsgálni.

Lehet hogy a mostani támadók Joanne Kathleen Rowling gazdagságát irigyelték meg, mindenesetre a friss akciókban jeles könyvkiadók nevében érkeznek olyan hamis üzenetek, amelyek a szerzők személyes adatait és a kiadásra szánt kéziratokat próbálják megszerezni.

Olyan nagynevű kiadók, mint például az amerikai Penguin Random House, a Pan Macmillan vagy éppen a londoni székhelyű Eccles Fisher kiadói ügynökség is szembesültek azzal, hogy a nevükkel gátlástalanul visszaélve ismeretlenek igyekeznek begyűjteni új, még megjelenésre váró műveket. A kiadók e-mailben igyekeznek felhívni a figyelmet a csalás sorozatra, és óvatosságra intik az ügyfeleiket. Ha a védekezés szemszögéből nézzük, úgy hasonló szabályszerűségre érdemes figyelni, mint a hagyományos adathalászat esetében. Szűrni a spamet, kétfaktoros autentikációt használni, hogy nehezebben lophassák el az identitásunkat. Figyelni kéretlen leveleknél a feladót, az esetlegesen hemzsegő helyesírási hibákat, ha egyszerre sok címzettnek küldték a személyesnek álcázott levelet, szokatlan módon személyes adatokat kérnek, és hasonló jelek ugyanúgy itt is tetten érhetőek.

Szellemi termékére minden szerző tekintsen úgy, mint egy pótolhatatlanul értékes erőforrásra, ha átadja, akkor lehetőleg csak személyesem, készüljön átadás-átvételi jegyzőkönyv, és titokvédelmi nyilatkozat is, amik sok vitától, későbbi kényelmetlenségtől, pereskedéstől óvhatja meg az embert. Egyébként is horror, hogy sok helyen más egyéb bizalmas adatokat, kórházi leleteket simán küldözgetnek gmailes és hasonló címekről, ahelyett, hogy egy védett, hitelesített feltöltő portáloldalon zajlana mindez.

Két érdekességgel zárjuk a posztot, az első az, hogy ab ovo senki nem immunis az adathalászattal szemben, bárki beleeshet, ha az mesterien testre szabottan, alaposan kitervelten érkezik. Erre jó példa lehet a néhai Steve Jobs, aki egy 0rinico nevű hacker csapdájába sétált bele még 2009-ben, és a hamis Amazon webhelyre belépve a csaló váltságdíjat követelt arra hivatkozva, hogy az esetet, és korábbi vásárlásai részleteit nyilvánosságra hozza.

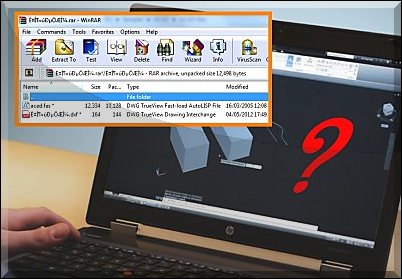

A másik izgalmas incidens pedig 2012-ben történt, amikor szintén a szellemi tulajdon elbirtoklása volt a támadók célja. Az ESET LiveGrid telemetriai (földrajzi-területi elhelyezkedés alapján történő) rendszere szokatlan adatforgalmat észlelt: tömeges AutoCAD rajzok áramlása történt Peruból Kínába. Mint azt az alapos elemzés kiderítette, a fertőzés az AutoLISP acad.lsp indítóállományát támadta meg elsősorban a célba vett perui számítógépeket, és emiatt műszaki rajzok, bizalmas szellemi tulajdon, és különféle szabadalmak kerülhettek illetéktelen kínai kezekbe.

A felismerés után az ESET szakértői figyelmeztették az AutoDesk-et és a perui hatóságokat, a kártevő felismerése mellett pedig egy egyedi és ingyenes CADMedreCleaner.exe mentesítő programot is elkészítettek és letölthetővé tettek a weboldalukon. A sebezhetőséget egyébként az okozta, hogy az AutoCAD verziók tetszőleges könyvtárból engedélyeztek programfutást, amit aztán végül 2013-ban az AutoCAD 13 és 14 service pack zárt be, és állította be, hogy futtatható fájlok csak a "TRUSTEDPATHS" útvonalról történhessenek.