Kulcsként szolgálnak a számítógéphez való hozzáféréshez, nehéz felfedezni őket és képesek túlélni az olyan kiberbiztonsági intézkedéseket, mint az operációs rendszer újratelepítése vagy akár a merevlemez cseréje. Ráadásul egy olyan rendszer tisztítása, amelyet UEFI rootkit fertőzött meg, igen komoly szakértelmet követel, amely messze túlmutat egy átlagos felhasználó tudásán. A Sednit, vagy más néven APT28, STRONTIUM, Sofacy vagy Fancy Bear az egyik legaktívabb APT (Advanced Persistent Threat) fenyegetéseket fejlesztő csoport, amelyről azt tudjuk, hogy legalább 2004 óta készítenek különféle fejlett, hosszú ideig rejtőzni képes támadásokat. Állítólag a 2016-os amerikai választások során a demokrata országos választmány elleni támadás, valamint a TV5Monde hálózatának feltörése, illetve a Nemzetközi Doppingellenes Ügynökség e-maileinek kiszivárgása is az említett Sednit csoporthoz köthető akció.

A csoport pályafutása során rosszindulatú programok egész arzenálját fejlesztette ki, ezeket a különféle rosszindulatú kódokat számos esetben leplezték már le és dokumentáltak az ESET kutatói, illetve több alkalommal a WeLiveSecurity blog bejegyzései is átfogóan foglalkoztak már ezzel a témával.

Az első, élesben használt UEFI rootkit felfedezése komoly figyelmeztetés lehet a felhasználóknak és az olyan szervezetek számára, akik eddig gyakran figyelmen kívül hagyták a firmware-módosításokkal kapcsolatos lehetséges kockázatokat. Ezen események után már nem hagyható ki a firmware ellenőrzése sem a rendszeres biztonsági szkennelésből. Az UEFI által érintett támadások valóban rendkívül ritkák lesznek, és a támadásoknál szükség van a célba vett számítógéphez történő fizikai hozzáféréshez is.

Azonban a veszély óriási, hiszen amint egy ilyen támadás sikerrel jár, az már a számítógép teljes és folyamatos ellenőrzéséhez vezethet. Az ESET az egyetlen nagyobb, végpontvédelmi megoldásokat nyújtó vállalat, amely ilyen dedikált védelmi modullal bővítette a termékeit. Az UEFI Scanner program célja, hogy mostantól az ilyen jellegű rosszindulatú programokat is felismerje a számítógép firmware-jében.

Az ESET UEFI Scanner segítségével mind az otthoni, mind az üzleti felhasználóink képesek felfedezni és megfékezni egy ilyen támadást.

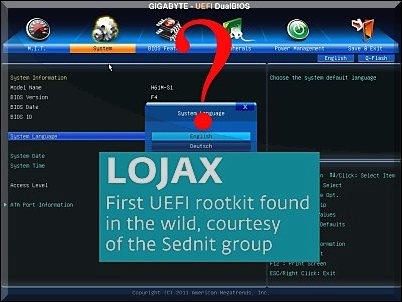

A kutatók részletes, angol nyelvű elemzése a Sednit UEFI rootkitet alkalmazó támadásról a "LoJax: First UEFI rootkit found in the wild, courtesy of the Sednit group" című háttéranyagban olvasható a mellékelt linken.