A fő tanulság pedig az volt, hogy a biztonsági frissítések futtatása mennyire fontos. Bár a Microsoft a sebezhetőség bejelentésére reagálva még 2002-ben kiadott egy SQL javítócsomagot, amit azonban sokan sajnos mégsem telepítettek. Példaként hozhatunk itt még több tucatnyi esetet, Confickertől WannaCry-ig, ahol az első időszakban persze eltelt valamennyi idő a hibajavítás kiadásáig, de aztán a Conficker például még éveken át a vírus toplista prominens helyezettje lehetett. Az idén májusi WannaCry után sem frissítette mindenki azonnal a rendszerét, pedig ennél az incidensnél a már régóta nem támogatott Windows XP is kapott egy rendkívüli javítófoltozást.

A ransomwarek 2013. óta tartó történelmében is jelentős szerepet játszhatott a frissítetlen, sebezhető, elavult szoftverkörnyezet. Ez az exploit kitek aktivitása miatt is különösen veszélyes, hiszen a támadások már régóta tömeges méretekben, és automatizáltan történnek.

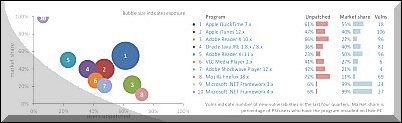

Az alkalmazói szoftverek (például Microsoft Office, Adobe Flash, Adobe PDF Reader, WinZip, DivX, Firefox, stb.) naprakészségének területén ugyanígy "dolgozik" a figyelmetlenség, lustaság. A felhasználók esetében még működhet a "nem tehet róla, de azért tehet(ne) ellene", ám például egy kormányzati honlap főállású üzemeltetőitől a kiberháborús korszak kezdetén egy sok év óta elavult, régi szoftverváltozat futtatása szembemenve minden CERT-es ajánlással komoly kockázati tényezőnek, kritikus biztonsági kérdésnek számíthat.

Ez ügyben is juthat eszünkbe számtalan szebbnél szebb gondolat, például a Reuters ismételt feltörése 2012-ben, ahol is az elavult WordPress játszotta a főszerepet, mint gyenge-pont.

Így történhetett például, hogy 2017. június 25-én feltört amerikai kormányzati weboldalakon ISIS-es szövegek jelenhettek meg. A Trumpnak címzett politikai üzeneteket már javában vizsgálja az FBI, az azonban már most is nyilvánvaló, hogy egy 2015-ös 7.0 DotNetNuke szoftververzió futtatása az aktuális legfrissebb 9.01 változat helyett a maximálisan elvárható biztonság hiányában egy másik ligában játszik.

Hasonlóan nem kottázza le a világszínvonalat, hogy a brit kórházak 90%-a 2016. decemberében még mindig Windows XP-t futtat. Érzékeny betegadatok millióit egy sebezhetőségektől zsúfolt, és 2014-ben megszüntetett támogatású (a bankok az ATM-ek miatt egyedi szerződéssel még vásárolnak hozzá javításokat) operációs rendszerre bízni, ez szintén a számítógépes biztonság minden szabályát a Holdig rúgja. Szóval frissítés-update-patchmanagement fronton még jócskán lehetne-kellene javulnunk - de reméljük a legjobbakat.