Ugyancsak jelentős károk jelentkeztek különféle kórházakban is, ahol a gépek leállítása alatt a betegellátás nem szünetelt ugyan, de visszakerülve a múlt századba kartonokat töltöttek ki, telefonon, valamint faxon tartották a kapcsolatot az ott dolgozók, illetve műtéteket is el kellett halasztani. 2013. óta ebből már mindenki megtanulta a leckét az elmúlt négy esztendőben - gondolhatnánk. Ám a napokban egy dél-koreai internetszolgáltató, a Nayana volt kénytelen bocsánatot kérni az ügyfeleitől, ugyanis több mint 150 szerverük esett áldozatul ransomware kártevőnek.

A hozzávetőleg 3400 jobbára kis SMB cégből álló ügyfélkör felé az alábbi közleményt bocsátották ki: "Őszinte elnézést kérünk a kellemetlenségért. Minden erőfeszítést megteszünk a biztonság és mentések helyreállításáért, hogy hasonló problémák a jövőben többet ne fordulhassanak elő, meg fogjuk erősíteni a biztonsági intézkedéseinket."

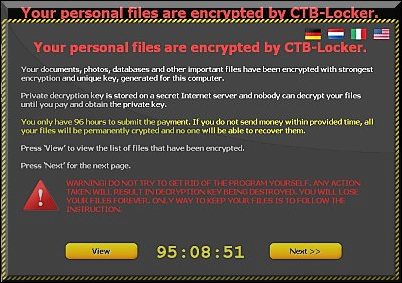

A Nayana első váltságdíj összege 550 BTC, azaz nagyjából 400 millió forint volt. A beszámolók szerint a vállalat ezt egy hét alkudozás után "lealkudta" 397 BTC, hozzávetőlegesen 284 millió forintnyi virtuális valutára, és ennek kifizetésére részletfizetési lehetőséget kért.

Ekkora összegek láttán érthető, hogy a ransomware elleni biztosítási üzletág miért lát ebben a dologban nagy fantáziát és óriási jövedelmet. Remélhetőleg ahhoz talán tényleg pozitívan hozzájárulhat az ilyen biztosítási forma, hogy esetleges incidens esetén a biztosítási összeghez való hozzájutás fejében a kárt szenvedett cégnek kőkeményen bizonyítania kell, hogy a védekezésben a tőle elvárható legnagyobb fokú gondossággal járt el.

Érdekes és szomorú adalék ebben az ügyben, hogy egy a konkrét támadásról szóló részletes beszámoló szerint a Nayana tele volt régi, sérülékeny, frissítetlen szoftverrel.

Egy meglehetősen régi, 2008-ban fordított Linux kernel futott náluk (2.6.24.2), az Apache 1.3.36 és PHP 5.1.4 verziók pedig szintén sok évvel ezelőtti, még 2006-ból származó változatok voltak. Mindenesetre nagyon sok incidensnél még mindig az látható, hogy az emberi mulasztások sajnos döntően sokszor hozzájárulnak a sikeres fertőzésekhez.